Is Your Website Hackable?

70% are. Detect and Action with Acunetix

AcuMonitor: 이메일 헤더 인젝션, 블라인드 XSS, SSRF 탐지

저희의 최신 AcuMonitor 서비스가 특정 유형의 취약점을 탐지하는 데 어떻게 이용되는지, 어느 웹 어플리케이션 취약점이 탐지되는지 알려드립니다. 이메일 헤더 인젝션이 AcuMonitor가 실제로 어떻게 쓰이는지 보여줍니다.

요즘 출시된 자동 웹 Vulnerability Scanner 로 실행되는 기존 크롤링, 스캐닝 기술은 블라인드 XSS, Server Side Request Forgery, 이메일 헤더 인젝션과 같은 취약점을 탐지하는 데 들어가는 인풋입니다. 이러한 웹 취약점은 매개 서버를 통해서만 탐지되거나 인증될 수 있기 때문입니다. Acunetix 웹 Vulnerability Scanner 는 AcuMonitor 서비스를 통해 이러한 취약점 탐지를 가능하게 합니다.

이메일 헤더 인젝션 취약점 탐지

많은 웹 어플리케이션이 피드백 서미션 웹 형식을 실행합니다. 웹 형식이 사용자의 이메일 주소, 메시지를 받아 이메일을 생성하고 FROM 이메일 주소를 사용자가 제공한 이메일 주소에 설정하여, 메시지가 이메일에 삽입되도록 합니다. 이메일의 수취자는 하드코드화되고 웹 형식에서 생성된 모든 이메일이 조직 내의 같은 이메일 주소로 이동합니다.

이메일 헤더 인젝션은 해커가 웹 형식을 통해 추가 이메일 헤더를 이메일에 삽입하는 이러한 유형의 웹 형식에서 자주 발생하는 취약점입니다. 메시지 헤더에 추가 수취인을 삽입하고, 조직의 웹 형식(그리고 메일 시스템)을 이용하여 스팸메일을 보내는 스패머가 자주 쓰는 수법입니다.

Acunetix WVS는 그러한 웹 형식을 스캔할 때 웹 어플리케이션에게 AcuMonitor에 의해 호스트되고 모니터되는 특정 이메일 주소로 이메일을 보내라고 지시합니다. 스캔 동안 Acunetix WVS가 보내는 모든 이메일 헤더 인젝션 요청은 Acunetix WVS가 설치된 기기의 데이터베이스에서만 확인되고 저장됩니다.

에미엘 헤더 인젝션에 취약한 웹 어플리케이션은 AcuMonitor로 이메일을 보냅니다. AcuMonitor는 메시지 내역을 이용하여 Acunetix WVS가 설치된 기기의 등록된 소유주를 확인합니다. AcuMonitor는 이메일로부터 회수된 정보로 등록된 소유주에게 자동으로 통지 이메일을 보냅니다. 이메일 통지에는 이메일 헤더 인젝션을 유발한 요청의 특정 ID가 있습니다. 이 ID가 취약한 웹 페이지, 웹 형식을 찾는 데 이용됩니다.

매개 서버로 기능하는 AcuMonitor 서비스를 이용하지 않고 이메일 헤더 인젝션 취약점을 자동으로 탐지하기는 불가능합니다. AcuMonitor 서비스는 또한 Server Side Request Forgery (SSRF), XML External Entity, Blind XSS와 같은 다른 유형의 취약점을 탐지하는 데도 쓰입니다.

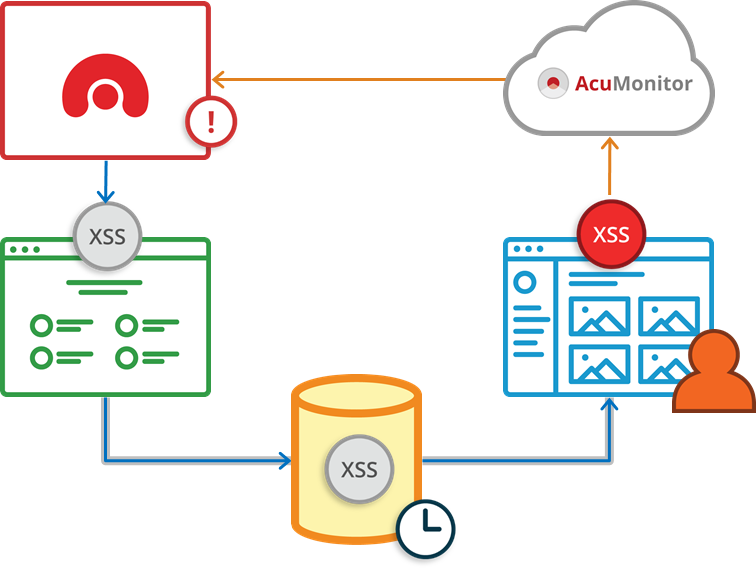

다음의 다이어그램은 Acunetix 웹 Vulnerability Scanner, AcuMonitor 서비스를 이용하여 이러한 유형의 취약점을 탐지하는 단계를 보여줍니다.

- 1. 사용자가 스캔을 시작한다. 사용자는 Acunetix WVS > Application Settings > Acunetix VVS 에서 AcuMonitor 서비스에 등록했다.

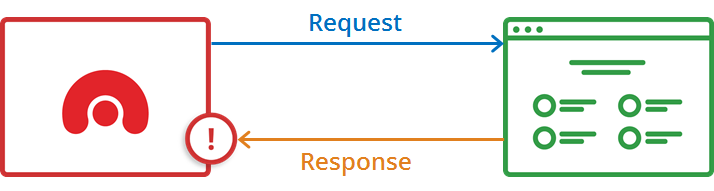

- 2. Acunetix WVS가 웹 어플리케이션 스캔을 시작한다. Acunetix WVS는 다양한 취약점을 이용하여 웹 어플리케이션에게 AcuMonitor 서비스를 요청하라고 지시한다.

- 3. 각 요청은 Acunetix WVS를 구동하는 기기의 데이터베이스에 저장되고 특정 ID가 주어진다.

- 4. 취약한 웹 페이지 또는 웹 형식을 찾으면 웹 어플리케이션이 AcuMonitor service를 요청한다. 이는 취약점에 따라 Acunetix WVS 스캔 동안이나 얼마 후에 일어날 수 있다.

- 5. AcuMonitor가 요청을 처리하여 스캔을 시작한 Acunetix 설치 기기의 등록된 사용자를 확인하고, 등록된 이메일 주소로 통지 이메일을 보낸다.

- 6. 사용자가 특정 ID를 사용하거나 이메일 통지의 첨부를 통해 취약점을 발생시킨 요청에 대한 자세한 정보를 얻는다. 이로써 사용자는 취약한 웹 페이지/웹 형식을 찾는다.

AcuMonitor의 도움으로 확인한 취약점

- • 블라인드 XSS. 다양한 XSS 스크립트 페이로드가 웹 어플리케이션에 삽입된다. 취약한 웹 어플리케이션이 삭제되지 않은 스크립트를 백엔드 스토어(예: 데이터베이스 또는 로그파일)에 저장한다. 보통 다른 웹 어플리케이션에서 삭제되지 않은 스크립트가 로드되면 스크립트는 AcuMonitor에 웹 요청을 하여 관리자에게 통지 메일을 보내게 한다. 이것이 실행되기까지는 보통 어느 정도 시간이 걸린다.

- • 이메일 헤더 인젝션. 취약한 웹 어플리케이션에서 AcuMonitor로 이메일이 전송된다.

- • SSRF. 웹 어플리케이션에 URL이 삽입된다. 취약한 웹 어플리케이션이 AcuMonitor에 호스트된 이 URL에 요청을 한다. 웹 어플리케이션이 요청한 것이라면 Acunetix WVS가 AcuMonitor를 검증한다.

- • XML External Entity. XXE 엔티티를 포함하고 AcuMonitor 도메인을 가리키는 XML이 어플리케이션에 삽입된다. 취약한 어플리케이션이 AcuMonitor에 요청을 한다. 웹 어플리케이션이 요청한 것이라면 Acunetix WVS가 AcuMonitor를 검증한다.

- • 호스트 헤더 기반 공격. AcuMonitor 도메인을 가리키는 악성 호스트 헤더가 웹 어플리케이션에 삽입된다. 추후에 AcuMonitor 도메인에 요청이 되면 사용자에게 통지 이메일이 발송된다.

AcuMonitor FAQs

| Q. 왜 AcuMonitor 서비스에 등록해야 합니까? |

|---|

| A.AcuMonitor 서비스가 취약점을 탐지하면 AcuMonitor는 AcuMonitor에 등록된 사용자에게 자세한 취약점 통지 메일을 보냅니다. 완료된 스캔 내역을 Acunetix WVS의 설치에 따라 사용자에게 링크하려면 등록을 해야 합니다. |

| Q. AcuMonitor 서비스에 어떻게 등록합니까? |

| A. 먼저 Acunetix WVS가 AcuMonitor 서비스에 등록하라고 요청합니다. 다른 방식으로 Acunetix WVS > Configuration > Application Settings > AcuMonitor > Register를 통해 등록할 수도 있습니다. |

| Q. ‘저장된 스캔 폴더’는 어디에 쓰입니까? |

| A.‘저장된 스캔 폴더’는 스캔된 웹 어플리케이션에 한 특정한 웹 요청을 저장하는 데 쓰입니다. 이 웹 어플리케이션은 AcuMonitor가 이용될 수 있는 취약점을 유발하는 것입니다. 이 정보로 취약한 웹 페이지/웹 형식을 확인할 수 있고, 정보는 AcuMonitor에 절대 전송되지 않습니다. Acunetix WVS > Configuration > Application Settings > AcuMonitor에서 저장된 스캔 폴더의 위치를 배열할 수 있습니다. |

| Q. AcuMonitor가 탐지한 취악점 통지 이메일을 받았습니다. 어떻게 해야 할까요? |

| A. . AcuMonitor가 보낸 이메일 통지에는 탐지된 취약점에 관한 정보가 있습니다. 파일을 다운로드하거나 열어서 취약점을 유발한 웹 요청을 로드합니다. 다른 방식으로 이메일에서 요청 ID를 복사하여 Acunetix WVS > Configuration > Application Settings > AcuMonitor > Lookup Request에서 수동으로 웹 요청을 찾을 수 있습니다. |

| Q.웹사이트의 취약점 정보가 AcuMonitor에 호스트되었으면 어떻게 해야 하나요? |

| A.걱정할 필요 없습니다. |

- • AcuMonitor 서비스는 아주 안전한 환경에서 호스트됩니다.

- • 취약점을 유발한 웹 요청은 AcuMonitor에 저장되지 않습니다. Acunetix WVS 를 구동하는 기기의 ‘저장된 스캔 폴더’에 저장됩니다.

- • 웹 어플리케이션에서 AcuMonitor로 전달된 요청은 짧은 시간(최대 7일) 동안만 저장됩니다.